زیرساختهای اصلی و بخش مهم سیستمهای اتوماسیون و کنترل نیاز به حفظ امنیت و موارد ایمنی آن دارند.

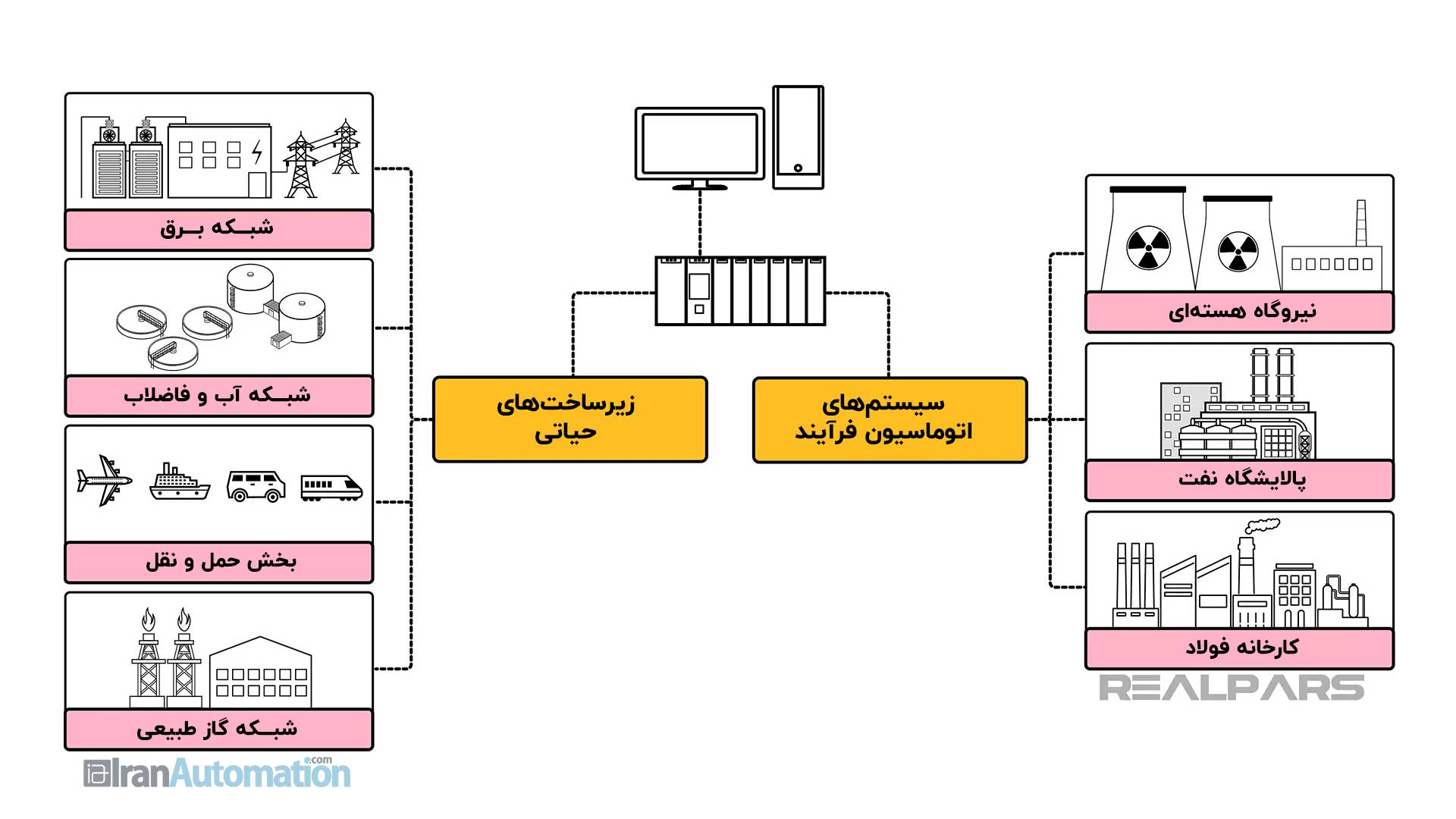

سیستمهای کنترل صنعتی در بخشهای مهمی نظیر شبکه برق، شبکه آب و فاضلاب، بخش حمل و نقل و شبکه انتقال گاز به عنوان یک زیرساخت حیاتی محسوب میشوند.

بخشهای دیگری نظیر نیروگاههای هستهای، پالایشگاههای نفتی، کارخانههای فولاد و حتی سایر کارخانهها نیز از سیستمهای اتوماسیون فرآیندها استفادههای فراوانی میکنند. هر جایی که نیاز به خودکار کردن یک فرآیند صنعتی باشد، پای یک سیستم اتوماسیون صنعتی در میان است!

از آنجایی که بروز وقفه و مشکل در هر یک از این سیستمها به یکی از زیرساختهای اصلی هر کشور آسیب میزند، برقراری امنیت سایبری در این سیستمها بسیار حیاتی است.

تصور کنید در مورد عواقب فاجعه باری که میتواند ناشی از فلج شدن شبکه برق، منبع آب آلوده یا ربایش در سیستم حمل و نقل و… بوجود بیاید.

ممکن است در اثر از دست دادن برق در بیمارستانها و سایر مراکز مراقبتی جان افراد از دست برود، جمعیت زیادی در اثر آب آشامیدنی آلوده بیمار شوند و چندین سناریوی فاجعه بار دیگر رخ دهند.

از آنجایی که این سیستمها با در نظر گرفتن قابلیت اطمینان طراحی شدهاند، امنیت (که از آن اغلب به عنوان دشمن کارایی در نظر گرفته میشود) به طور سنتی نادیده گرفته شده یا در اولویت بالا نیست.

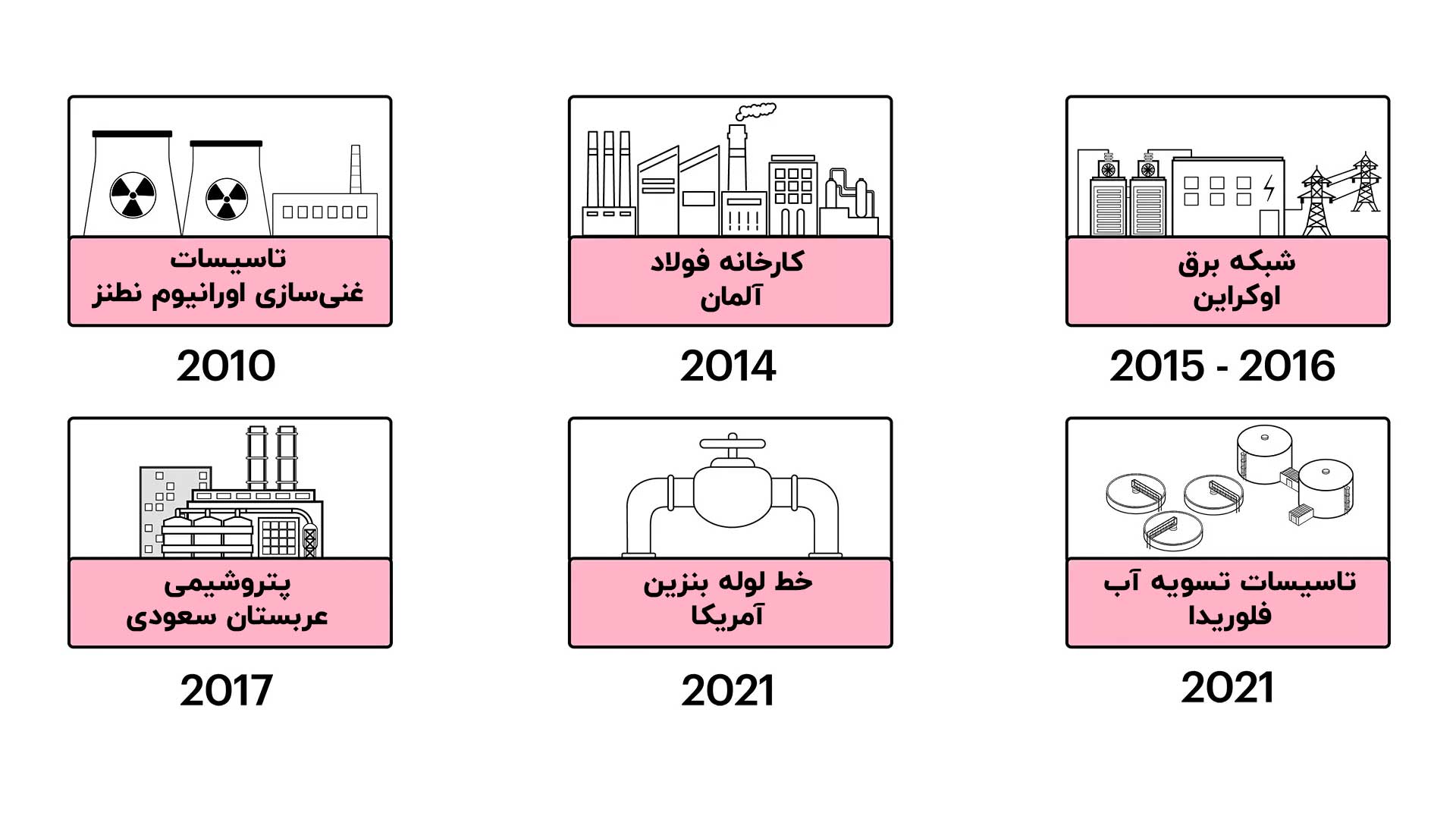

از زمان اولین حمله ثبت شده به سیستمهای کنترل صنعتی که در سال 2010 با حمله استاکس نت به تاسیسات غنی سازی اورانیوم نطنز در ایران رخ داد، نیاز به امنیت سایبری در سیستمهای کنترل صنعتی در کل دنیا بیش از پیش احساس شده است.

در همین رابطه بخوانید: داستان ورود ویروس استاکسنت به شبکه های اتوماسیون صنعتی ایران

تهدیدات سیستمهای اتوماسیون صنعتی

هنگامی که از یک هکر صحبت به میان میآید، ممکن است شخصی در ذهنتان مجسم شود که یک هودی پوشیده در یک اتاق تاریک و توسط رایانههایی احاطه شده است که با تب و تاب، فایروال یک سازمان را دور میزنند!

اما در حقیقت ما اصلاً نمیدانیم که آیا هکرها واقعاً دوست دارند هودی بپوشند یا در تاریکی کار کنند؛ چیزی که میدانیم این است که اغلب اوقات، دسترسی اولیه به یک سازمان هدف از طریق فیشینگ به دست میآید؛ (یعنی یک ایمیل مخرب که طوری طراحی شده است که به نظر میرسد از یک منبع معتبر با هدف فریب دادن کاربر برای کلیک کردن روی یک پیوند مخرب یا ارائه اطلاعات حساس است).

بر اساس گزارش بررسیهای نقض دادههای Verizon 2022 (گزارش DBIR)، تقریباً 82٪ از همه نقضها شامل نوعی مهندسی اجتماعی است که آن را به نگرانی اصلی مدافعان شبکه تبدیل میکند.

از زمان آلوده شدن تأسیسات غنیسازی اورانیوم در نطنز ایران با حمله استاکسنت، چندین حمله امنیتی سایبری قابل توجه دیگر نیز در سراسر جهان رخ داده است.

اینها شامل حمله سال 2014 به یک کارخانه فولاد در آلمان، حملات 2015 و 2016 به شبکه برق اوکراین، حمله سال 2017 به یک کارخانه پتروشیمی عربستان سعودی، حمله سال 2021 به خط لوله بنزین آمریکایی، حمله به تاسیسات تصفیه آب در فلوریدا، و…

انگیزه این حملات دلایل مختلفی دارد؛ از بهره برداریهای سیاسی توسط دولتها گرفته تا سود مالی توسط باندهای سازمان یافته سایبری میتوانند به عنوان دلایل این حملات ذکر کرد.

هر سال با شایعتر شدن حملات به سیستمهای کنترل صنعتی، امنیت سایبری برای سیستمهای کنترل صنعتی به سرعت به یک جزء ضروری برای بسیاری از سازمانها تبدیل میشود.

چالشهای کنونی در امنیت سیستمهای کنترل صنعتی

حقیقت این است که یکی از روندهای نوظهور در دهه گذشته ظهور بدافزارهایی است که به طور خاص برای سیستمهای کنترل صنعتی طراحی شدهاند.

بدافزارهایی همچون Stuxnet ،Industroyer ،Triton و Pipedream، بهطور خاص برای هدف قرار دادن سختافزارهای تجهیزات اتوماسیون صنعتی، و با هدف ایجاد اختلال در عملیات یا تخریب تجهیزات مورد استفاده قرار گرفتهاند.

اما توسعه یک بدافزار سفارشی برای یک هدف خاص، یک تلاش پرهزینه و بعضاً زمانبر است و معمولاً فقط در حملات بسیار هدفمند دیده میشود، اگر چه ممکن است به زودی با رونمایی اخیر فریمورکهای حمله ماژولار سیستمهای کنترل صنعتی مانند Industroyer و Pipedream این موضوع تغییر کند.

حملات فرصتطلبانهتر به سیستمهای کنترل صنعتی معمولاً شامل یک مهاجم میشود که به صورت دستی اجزای سیستم را از طریق نرمافزارهای دسترسی از راه دور مانند VNC یا TeamViewer دستکاری میکند، همانطور که در حمله به تصفیهخانه آب Oldsmar در فلوریدا در سال 2021، این موضوع اتفاق افتاد.

تأثیر یک حمله سایبری بر یک سیستم کنترل صنعتی میتواند به طور خاص ویرانگر باشد، زیرا چیزهایی فراتر از دنیای دیجیتال را تحت تأثیر قرار میدهد.

در حالی که یک حمله باج افزار به یک سیستم فناوری اطلاعات میتواند یک سازمان را فلج کند، حمله به یک سیستم OT نه تنها می تواند مانع از عملکرد یک سازمان شود، بلکه تجهیزات را از بین ببرد، زیرساخت های حیاتی را مختل کند، و همچنین باعث از دست دادن جان افراد شود.

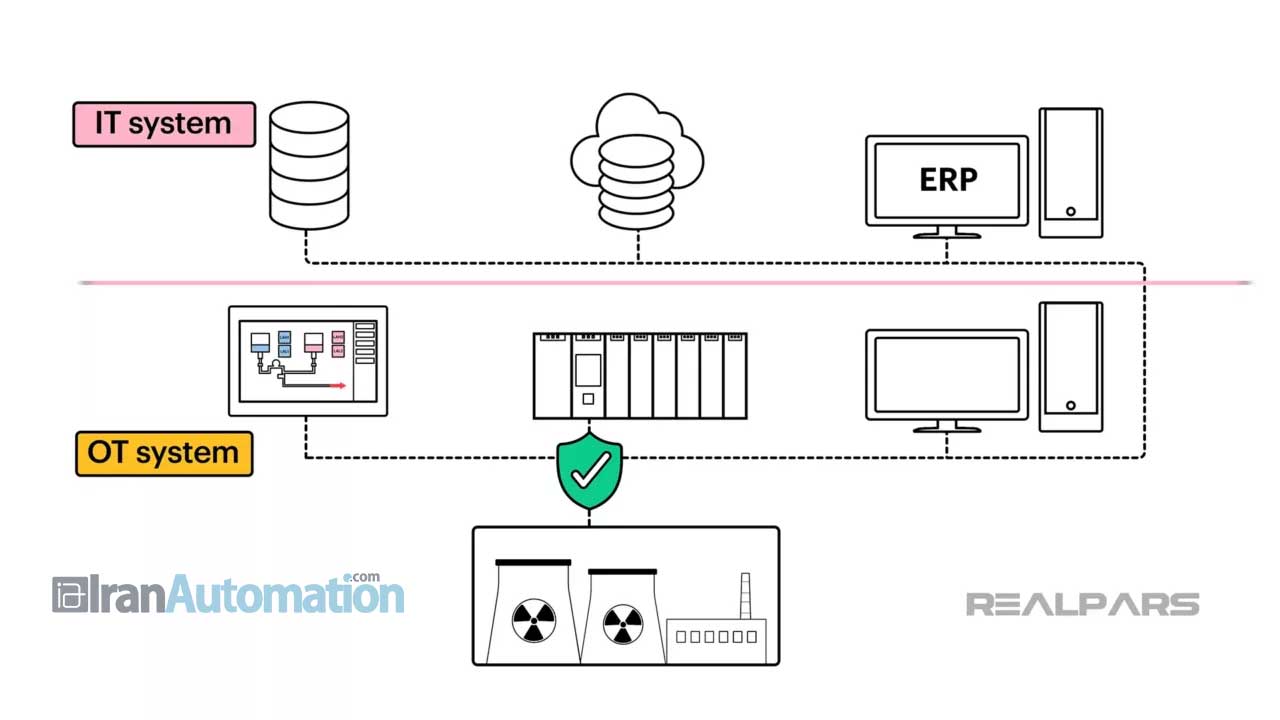

در حالی که یک حمله باج افزار به یک سیستم IT (فناوری اطلاعات) میتواند یک سازمان را فلج کند، حمله به یک سیستم OT (سیستم فناوری عملیاتی نظیر سیستمهای اتوماسیون صنعتی) نه تنها میتواند مانع از عملکرد یک سازمان شود، بلکه تجهیزات را از بین برده، زیرساختهای حیاتی را مختل کرده، و همچنین میتواند منجر به از دست رفتن جان انسانها شود.

در حالی که هدف اصلی سیستمهای IT دسترسی، انتقال و ذخیره اطلاعات است، هدف اصلی سیستم OT یا فناوری عملیاتی، مدیریت سیستمهای کنترل صنعتی است که ماهیت آنها را بسیار حساستر میکند.

بهترین شیوه ها برای امنیت سایبری ICS

مابین بهترین شیوه های امنیت سایبری برای سیستمهای IT و سیستمهای OT همپوشانی وجود دارد، اما ملاحظات خاصی برای سیستمهای کنترل صنعتی وجود دارد.

در حالی که سیستمهای IT اغلب با استفاده از سیستمهای مدیریت متمرکز مانند Active Directory مدیریت میشوند، اجزای سیستم کنترل صنعتی معمولاً باید به عنوان سیستمهای مستقل مدیریت شوند.

PLC ها، HMI ها و سایر اجزای یک سیستم اتوماسیون صنعتی معمولاً با یک نام کاربری و رمز عبور پیش فرض ارسال میشوند که به خوبی مستند شده و برای مهاجمان به راحتی قابل حدس زدن هستند.

اغلب اوقات، این رمزهای عبور پیشفرض بدون تغییر باقی میمانند و به مهاجم اجازه میدهد پس از نفوذ به شبکه، دسترسی آسانی داشته باشد.

برای اطمینان از تغییر یا حذف اعتبار پیش فرض برای هر مؤلفه باید مراقبت ویژهای انجام شود. مجوزهای جدید باید به طور ایمن ذخیره شوند تا از دسترسی مهاجم به آنها جلوگیری شود.

یکی دیگر از جنبههای منحصر به فرد ایمن سازی سیستمهای کنترل صنعتی این است که نرم افزار حفاظت نقطه پایانی و نرم افزار فایروال معمولا روی این سیستم ها نصب نمیشوند.

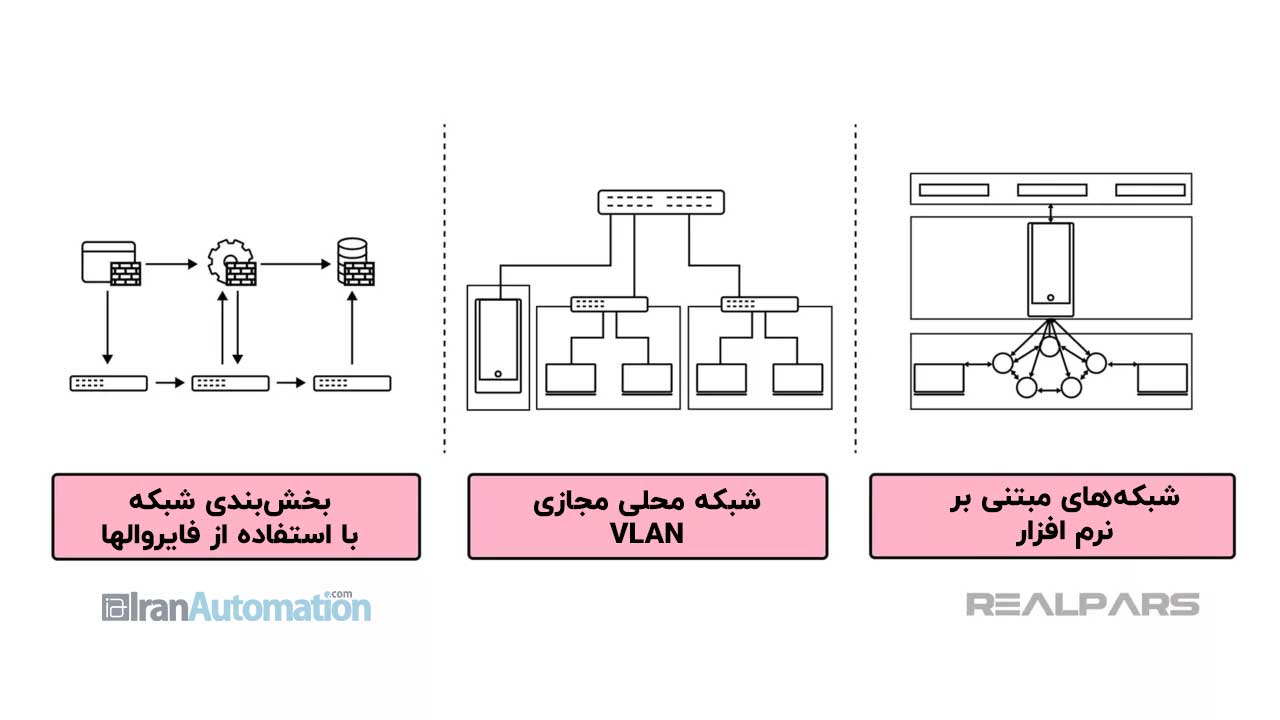

بنابراین، یک معماری شبکه با طراحی دقیق مورد نیاز است تا به طور موثر دیواری در اطراف این سیستمها ایجاد کند تا آنها را از دسترسی غیرمجاز محافظت کند.

این موضوع معمولاً از طریق تقسیم بندی شبکه با استفاده از فایروالها، VLAN ها یا شبکههای تعریف شده توسط نرمافزار انجام میشود.

علاوه بر دفاع کافی از داراییهای صنعتی، وجود یک برنامه واکنش به حادثه برای تعیین نحوه واکنش و بازیابی پس از یک حمله سایبری در صورت وقوع، بسیار مهم است.

این کار به شما امکان میدهد تا به سرعت و به طور موثر به یک رویداد پاسخ دهید و تأثیر یک حمله سایبری بر سازمان خود را به حداقل برسانید.

فرآیند اصلاح امنیتی (Patching) و کاهش آسیب پذیری

در دنیای IT، بهروزرسانیهای امنیتی معمولاً طبق یک برنامه منظم برای اصلاح آسیبپذیریهای امنیتی اعمال میشوند. اما در دنیای OT، پچ کردن به دفعات بسیار کمتری انجام میشود.

این مورد اغلب به این دلیل است که این سیستمها فرآیندهای حیاتی را کنترل میکنند که در صورت قطع شدن، میتواند عواقب شدیدی داشته باشد.

اگر یک آسیبپذیری حیاتی در دستگاهها و سیستم اتوماسیون وجود داشته باشد و نتوان آن را اصلاح کرد، باید کنترلهای جبرانکننده برای کاهش خطر ناشی از آسیبپذیری اعمال شود.

این موضوع میتواند به صورت قوانین سختگیرانهتر فایروال، اقدامات کنترل دسترسی قوی تر برای محدود کردن دسترسی فقط به پرسنل مجاز و غیره باشد.

اگر بتوان وصلهها (patchها) را روی مؤلفههای سیستم کنترل صنعتی اعمال کرد، باید آنها را در یک محیط توسعه آزمایش کرد تا اطمینان حاصل شود که بهروزرسانیها باعث اختلال در سیستم تولید نمیشوند.

![نگهداری و تعمیرات پیشگویانه PdM چیست؟ [راهنمای جامع 2024] سیستم PdM نگهداری و تعمیر پیشگویانه](https://iranautomation.com/wp-content/uploads/2024/07/predictive-maintenance-100x70.jpg)